WinRAR Zero-Day Güvenlik Açığı: Arşiv Çıkarma Sırasında Zararlı Yazılım Yükleme Tehlikesi

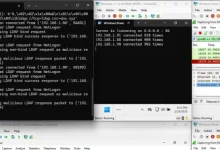

WinRAR’da yakın zamanda düzeltilen ve CVE-2025-8088 olarak izlenen bir güvenlik açığı, RomCom zararlı yazılımını yüklemek için sıfır gün olarak kullanıldı. Bu açık, özel olarak hazırlanmış arşivlerin, saldırgan tarafından seçilen bir dosya yoluna dosyaları çıkarmasına olanak tanıyan bir dizin geçiş açığıdır. WinRAR 7.13 sürümünde bu güvenlik açığı giderilmiştir.

WinRAR’ın önceki sürümleri, Windows sürümleri RAR, UnRAR, taşınabilir UnRAR kaynak kodu ve UnRAR.dll, özel olarak hazırlanmış bir arşivde tanımlanan bir yolu kullanarak, kullanıcı tarafından belirlenen yoldansa saldırganın belirlediği yolu kullanmaya kandırılabilir. Unix sürümleri RAR, UnRAR, taşınabilir UnRAR kaynak kodu ve UnRAR kütüphanesi ile Android için RAR bu açıktan etkilenmemektedir.

Saldırganlar bu güvenlik açığını kullanarak, Windows Başlangıç klasörü gibi otomatik çalıştırma yollarına yürütülebilir dosyalar çıkaran arşivler oluşturabilir:

%APPDATA%MicrosoftWindowsStart MenuProgramsStartup (Kullanıcıya özgü)

%ProgramData%MicrosoftWindowsStart MenuProgramsStartUp (Makine genelinde)

Kullanıcı bir sonraki oturum açtığında, yürütülebilir dosya otomatik olarak çalışacak ve saldırgana uzaktan kod yürütme imkanı sağlayacaktır.

WinRAR otomatik güncelleme özelliğine sahip olmadığı için tüm kullanıcıların en son sürümü manuel olarak indirip kurmaları şiddetle tavsiye edilir.

Saldırılarda Sıfır Gün Kullanıldı

Sıfır gün saldırısı, bir güvenlik açığından etkilenen bir sistemde hasara neden olmak veya verileri çalmak için bir sıfır gün güvenlik açığını kullanmaktır.

Bu güvenlik açığı ilk olarak ESET’ten Anton Cherepanov, Peter Košinár ve Peter Strýček tarafından keşfedildi. Strýček, BleepingComputer’a verdiği demeçte bu açığın aktif olarak kimlik avı saldırılarında kullanıldığını belirtti. ESET, içerisinde RAR dosyaları bulunan kimlik avına yönelik e-postalar gözlemledi. Bu arşivler CVE-2025-8088’i kullanarak RomCom backdoor’larını teslim etti.

RomCom (Storm-0978, Tropical Scorpius veya UNC2596 olarak da izlenir), fidye yazılımları ve veri hırsızlığı şantaj saldırılarına ek olarak kimlik bilgilerini çalmaya odaklanan kampanyalarla bağlantılı Rusya destekli bir hacker grubudur. Grup, saldırılarda sıfır gün güvenlik açıklarını ve veri hırsızlığı saldırıları, kalıcılık ve backdoor olarak işlev görmek üzere özel zararlı yazılımlar kullanımını içeren taktiklerle tanınır.

ESET bu sömürünün analizini içeren bir rapor üzerinde çalışmakta olup, bu rapor ilerleyen zamanlarda yayınlanacaktır.

Sizce bu tür güvenlik açıklarına karşı alınabilecek önlemler neler olabilir? Güvenlik yazılımlarının düzenli güncellenmesinin önemi hakkında ne düşünüyorsunuz?