Yeni Win-DDoS Açıkları, Domain Kontrolcülerini RPC ve LDAP Aracılığıyla DDoS Botnet’e Dönüştürüyor

Bilgisayar ağları üzerindeki tehditler gün geçtikçe artarken, güvenlik araştırmacıları yeni ve daha karmaşık saldırı teknikleri keşfetmeye devam ediyor. Son olarak, SafeBreach araştırmacıları Or Yair ve Shahak Morag tarafından keşfedilen ve “Win-DDoS” olarak adlandırılan bir teknik, dünya genelinde binlerce Domain Controller’ı (DC) kötü amaçlı bir botnet’e dönüştürerek güçlü DDoS (Dağıtık Hizmet Reddi) saldırıları yapma potansiyeline sahip.

Bu saldırı yöntemi, Windows LDAP istemci kodundaki önemli bir açığı kullanarak, URL yönlendirme sürecini manipüle edip DC’leri bir kurban sunucusuna yönlendirerek onu aşırı yük altında bırakmayı mümkün kılıyor. Yair ve Morag’ın DEF CON 33 güvenlik konferansında sundukları bulgulara göre, saldırganlar hiçbir şey satın almadan ve iz bırakmadan on binlerce DC’yi kullanarak devasa kaynaklara ve yükleme hızlarına sahip bir botnet oluşturabiliyor.

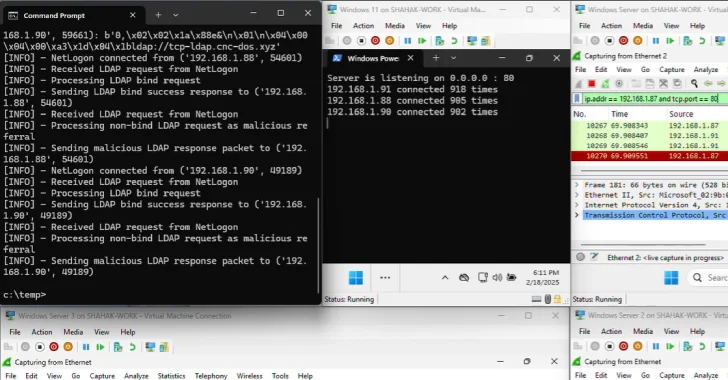

Saldırının işleyişi şu şekilde gerçekleşiyor:

1. Saldırgan, DC’leri CLDAP istemcisi haline getirmek için RPC çağrısı gönderiyor.

2. DC’ler, saldırganın CLDAP sunucusuna CLDAP isteği gönderiyor ve bu sunucu, DC’leri UDP’den TCP’ye geçmeleri için saldırganın LDAP sunucusuna yönlendiren bir yanıt dönüyor.

3. DC’ler, TCP üzerinden saldırganın LDAP sunucusuna LDAP sorgusu gönderiyor.

4. Saldırganın LDAP sunucusu, tek bir IP adresindeki tek bir porta yönlendiren uzun bir LDAP yönlendirme URL’leri listesi içeren bir LDAP yönlendirme yanıtı veriyor.

5. DC’ler bu porta LDAP sorgusu gönderdiğinde, bu port üzerinden hizmet veren web sunucusu TCP bağlantısını kapatıyor.

Bu süreç, tüm URL’ler tükenene kadar tekrar ediyor ve böylece yenilikçi Win-DDoS saldırı tekniği ortaya çıkıyor. Bu teknik, yüksek bant genişliği gerektiriyor ve saldırganların özel altyapı satın almasını gerektirmiyor. Ayrıca cihazlara sızma ihtiyacını da ortadan kaldırarak saldırganların radar altında kalmasını sağlıyor.

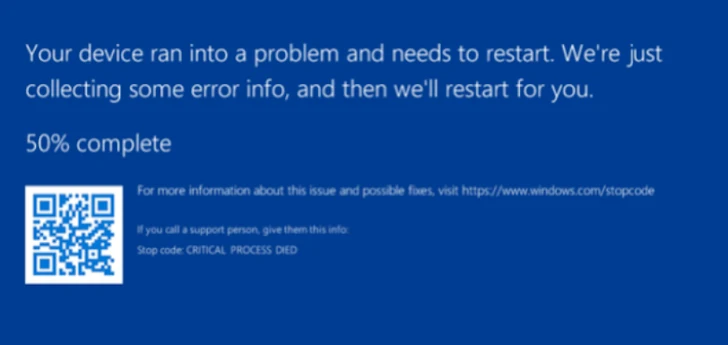

LDAP istemci kodu yönlendirme sürecinin daha fazla analizi, DC’lere uzun yönlendirme listeleri gönderilerek LSASS çökmesine, yeniden başlatılmasına veya mavi ekran hatasına (Blue Screen of Death – BSoD) neden olabileceğini ortaya koydu. Bu durum, yönlendirme listesi boyutlarında sınırlama olmamasından ve bilgiler başarıyla alınana kadar DC’nin yığın belleğinden yönlendirmelerin serbest bırakılmamasından kaynaklanıyor.

Ayrıca, istemci taleplerine hizmet vermek için çalıştırılan taşıma-agnostik kodda üç yeni deniel-of-service (DoS) açığı keşfedildi. Bu açıklar kimlik doğrulama gerektirmeden domain DC’leri çökertebiliyor. Bir ek DoS açığı ise herhangi bir yetkili kullanıcının domain kontrolcüsünü veya alan içindeki bir Windows bilgisayarı çökertmesine olanak tanıyor.

Bu tür açıklar, Windows’ta hedeflenebilecek ve istismar edilebilecek kör noktalar olduğunu gösteriyor. İşletmeler için bu durum ciddi operasyonel riskler taşıyor. Kurumsal dayanıklılık, risk modelleme ve savunma stratejileri üzerinde önemli etkileri olabilir.