Kripto Çalışanını Hedef Alan BlueNoroff Deepfake Zoom Dolandırıcılığı ve macOS Arka Kapı Tehdidi

Kuzey Kore ile bağlantılı bir siber tehdit aktörü olan BlueNoroff, Web3 sektöründe çalışan bir kişiyi hedef alarak, şirket yöneticilerinin deepfake (sahte) görüntülerini kullanarak düzenlenmiş Zoom çağrıları aracılığıyla macOS cihazlarına zararlı yazılım yüklemelerini sağlamaya çalıştı. Bu saldırı, kripto para birimi alanında çalışan anonim bir vakıf çalışanına yönelikti. Çalışan, Telegram üzerinden bir dış bağlantıdan bir mesaj aldı ve bu mesajda kendisiyle görüşme talep edildi. Görüşme için bir Calendly bağlantısı gönderildi ve bu bağlantıya tıklandığında, kullanıcıyı tehdit aktörünün kontrolündeki sahte bir Zoom alan adına yönlendirdi.

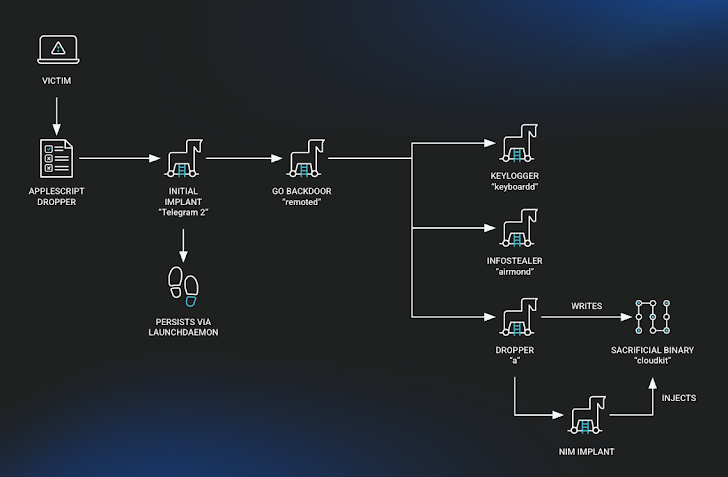

Birkaç hafta sonra, çalışan, şirketin üst düzey liderliğinin bilinen üyelerinin yanı sıra diğer dış bağlantıların da bulunduğu bir grup Zoom toplantısına katıldı. Ancak, çalışan mikrofonunu kullanamayacağını söylediğinde, sahte kişilikler, sözde sorunu çözmek için bir Zoom uzantısı indirip kurmalarını istedi. Telegram üzerinden paylaşılan uzantı bağlantısı, “zoom_sdk_support.scpt” adında bir AppleScript indirdi. Bu AppleScript, önce Zoom yazılım geliştirme kitinin (SDK) resmi bir web sayfasını açtı, ancak aynı zamanda uzaktan bir sunucudan (“support[.]us05web-zoom[.]biz”) bir sonraki aşama yükünü gizlice indirmek ve bir kabuk betiği çalıştırmak için yapılandırıldı.

Bu kabuk betiği, bash geçmişi kaydını devre dışı bırakarak başladı ve ardından Mac’te Rosetta 2’nin kurulu olup olmadığını kontrol etti, eğer kurulu değilse, onu kurdu. Rosetta, Apple silikonu çalıştıran Mac’lerin Intel işlemcili (x86_64) bir Mac için oluşturulmuş uygulamaları çalıştırmasını sağlayan bir yazılımdır.

Araştırmacılar, saldırı sonucunda kurbanın bilgisayarında sekiz farklı zararlı ikili dosya keşfetti. Bunlar arasında, birincil arka kapıyı başlatan Nim tabanlı bir ikili olan Telegram 2; uzaktan AppleScript yüklerini çalıştırmak, kabuk komutları çalıştırmak ve ek zararlı yazılımları indirip çalıştırmak için kullanılan tam özellikli bir Go arka kapısı olan Root Troy V4; ve kurbanın tuş vuruşlarını, panosunu ve ekranını izleyip bilgileri bir komuta ve kontrol (C2) sunucusuna gönderen Objective-C tabanlı bir keylogger olan XScreen yer alıyor.

BlueNoroff, aynı zamanda Alluring Pisces, APT38, Black Alicanto, Copernicium, Nickel Gladstone, Stardust Chollima ve TA444 olarak da izlenen, Lazarus Grubu içinde bir alt küme olarak, Kuzey Kore Demokratik Halk Cumhuriyeti (DPRK) için gelir üretmek amacıyla finans kurumlarına, kripto para işletmelerine ve ATM’lere yönelik saldırılar düzenlemesiyle biliniyor.

Bu tür saldırılar, özellikle yüksek riskli iş alanlarında çalışan uzaktan çalışanlar için ideal hedefler oluşturur. Bu nedenle, çalışanların uzaktan toplantı yazılımlarıyla ilgili yaygın saldırıları tanıyabilmeleri için eğitilmesi önemlidir.

Sizce bu tür siber saldırılarla başa çıkmak için alınabilecek önlemler neler olabilir? Güvenlik stratejilerinizde bu tür tehditlere karşı nasıl bir yaklaşım benimsiyorsunuz? Yorumlarınızı ve düşüncelerinizi bizimle paylaşın.