Sahte VPN ve Tarayıcı NSIS Yükleyicileri Kullanarak Hackerlar Winos 4.0 Zararlı Yazılımını Yayınlıyor

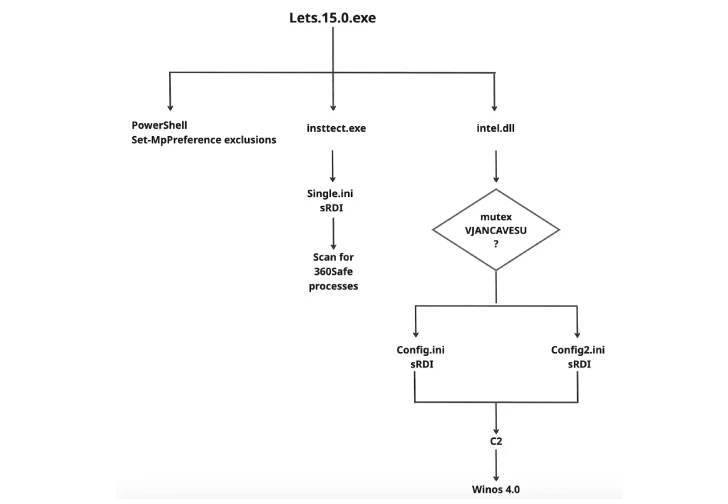

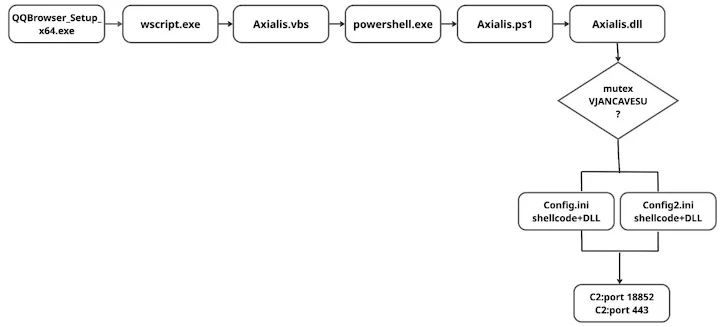

Cybersecurity araştırmacıları, LetsVPN ve QQ Tarayıcı gibi popüler araçları taklit eden sahte yazılım yükleyicilerini kullanarak Winos 4.0 çerçevesini dağıtmak için kullanılan bir kötü amaçlı yazılım kampanyasını açıkladılar. Kampanya, Rapid7 tarafından Şubat 2025’te tespit edildi ve Catena adı verilen çok aşamalı, bellek içinde yüklü bir yükleyici kullanıyor.

Catena, gömülü shellcode ve yapılandırma değiştirme mantığı kullanarak Winos 4.0 gibi yüklemeleri tamamen bellekte aşama aşama gerçekleştiriyor ve geleneksel antivirüs araçlarını atlatıyor. Güvenlik araştırmacıları Anna Širokova ve Ivan Feigl, “Catena, Winos 4.0’ı bellekte tamamen aşama aşama gerçekleştirmek için gömülü shellcode ve yapılandırma değiştirme mantığı kullanıyor, bu da geleneksel antivirüs araçlarını atlatıyor” dedi. “Bir kez yüklendikten sonra, sessizce saldırgan kontrolünde olan sunuculara bağlanıyor – çoğunlukla Hong Kong’da barındırılan sunuculara – takip talimatları veya ek kötü amaçlı yazılımlar almak için.”

Geçmişte Winos 4.0’ı kullanan saldırılar gibi, saldırılar özellikle Çince konuşan ortamlara odaklanıyor gibi görünüyor ve siber güvenlik şirketi, çok yetenekli bir tehdit aktörü tarafından yapılan “dikkatli, uzun vadeli planlama”yı vurguluyor.

Winos 4.0 (aka ValleyRAT), Trend Micro tarafından 2024 Haziran’ında, VPN uygulamaları için kötü niyetli Windows Installer (MSI) dosyalarını kullanan saldırılarda kullanıldığı şekilde ilk kez kamuoyuna duyuruldu. Faaliyet, Void Arachne olarak izlediği bir tehdit kümesine atfedilmiştir ve aynı zamanda Silver Fox olarak da adlandırılmaktadır.

Kötü amaçlı yazılımı dağıtan sonraki kampanyalar, kullanıcıları kandırmak için kurulum araçları, hız arttırıcılar ve optimizasyon araçları gibi oyunlarla ilgili uygulamaları kullandı. Şubat 2025’te detaylandırılan başka bir saldırı dalgası, Ulusal Vergi Dairesi’nden geldiği iddia edilen phishing e-postaları aracılığıyla Tayvan’daki kuruluşlara hedeflenmiştir.

Gh0st RAT adlı bilinen bir uzaktan erişim truva atının temelleri üzerine inşa edilen Winos 4.0, veri toplamak, uzaktan kabuk erişimi sağlamak ve dağıtılmış hizmet reddi (DDoS) saldırıları başlatmak için bir eklenti tabanlı sistem kullanan gelişmiş kötü amaçlı bir çerçevedir.

Rapid7, Şubat 2025’te işaretlenen tüm artefaktların, imzalı kandırıcı uygulamalarla paketlenmiş NSIS yükleyicileri, “.ini” dosyalarına gömülü shellcode’lar ve enfekte ana bilgisayarlarda gizlice kalıcılığı sürdürmek ve tespit edilmekten kaçınmak için yansıtıcı DLL enjeksiyonu kullandığını belirtti. Tüm enfeksiyon zinciri Catena adını almıştır.

“Araştırmacılar, kampanyanın şimdiye kadar 2025 boyunca etkin olduğunu ve bazı taktiksel ayarlamalarla tutarlı bir enfeksiyon zinciri gösterdiğini belirtti ve bu da yetenekli ve uyumlu bir tehdit aktörüne işaret etmektedir.”

Bu karmaşık kötü amaçlı yazılım operasyonunu incelediğimizde, saldırganların sessizce Winos 4.0 aşamasını bırakmak için trojan NSIS yükleyicilerini kullandığını görüyoruz. Bu altyapı örtüşmeleri ve dil tabanlı hedefleme, Silver Fox APT ile bağlantıları işaret ediyor ve etkinliğin muhtemelen Çince konuşan ortamlara yönelik olduğunu gösteriyor. Peki, sen bu karmaşık kötü amaçlı yazılım operasyonu hakkında ne düşünüyorsun? Bu tür tehditler hakkında farkındalığın ne düzeyde?