Hackerlar TikTok Videolarını Kullanarak Vidar ve StealC Zararlı Yazılımlarını ClickFix Tekniği ile Yayıyor

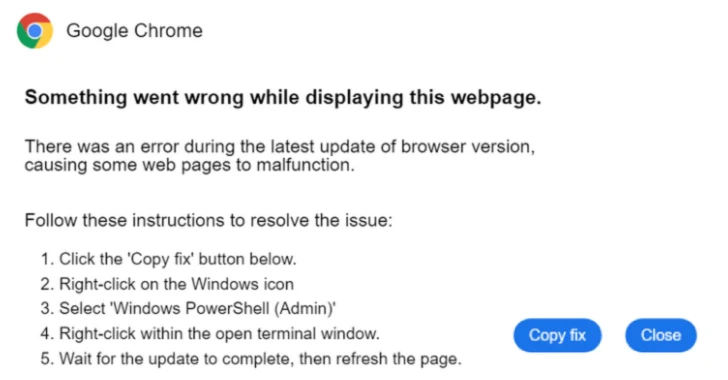

Hackers, Vidar ve StealC gibi zararlı yazılımları dağıtmak için yaygın olarak kullanılan sosyal mühendislik tekniği olan ClickFix’i benimseyen son zararlı yazılım olan Latrodectus’u kullanıyor. ClickFix tekniği, zararlı yazılımın diske yazılmak yerine bellekte çalışmasına izin verdiği için özellikle risklidir. Bu durum, tarayıcıların veya güvenlik araçlarının zararlı yazılımı tespit etmesini veya engellemesini zorlaştırır. Latrodectus, IcedID’nin halefi olduğuna inanılan bir zararlı yazılım olarak bilinir ve diğer fidye yazılımları gibi diğer yüklemeler için bir indirici olarak hareket eder. Latrodectus saldırıları, kullanıcıların enfekte bir web sitesinden PowerShell komutunu kopyalayıp çalıştırmasına kandırıldığı Mayıs 2025’te Expel tarafından gözlemlendi. Bu taktik, geniş bir zararlı yazılım yelpazesini dağıtmak için yaygın bir yöntem haline gelmiştir. Bu tür saldırıları azaltmak için Windows Çalıştır programını Grup İlke Nesneleri (GPO’lar) kullanarak devre dışı bırakmanız veya “Windows + R” kısayol tuşunu Windows Kayıt Defteri değişikliği ile kapatmanız önerilir.

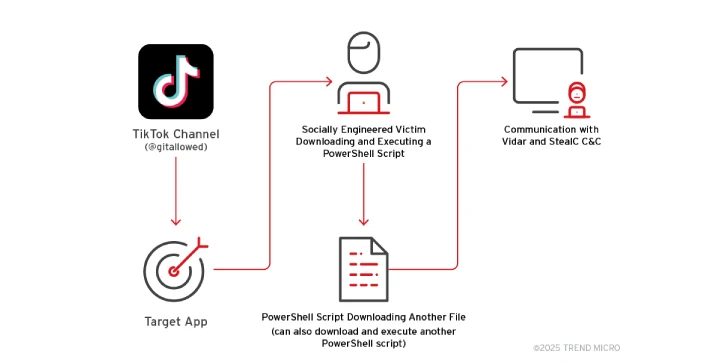

Trend Micro’nun ortaya çıkardığı yeni bir sosyal mühendislik kampanyasında, sahte CAPTCHA sayfalarına güvenmek yerine Vidar ve StealC bilgi hırsızlarını dağıtmak için TikTok videolarının kullanıldığı ortaya çıktı. Bu videolar, kullanıcıları sistemlerinde Windows, Microsoft Office, CapCut ve Spotify’ı etkinleştirmek için kötü niyetli komutları çalıştırmaya yönlendiren yapay zeka (AI) araçları kullanılarak oluşturulmuş olabilecek TikTok hesaplarından yayınlandı. Bu kampanya, kullanıcıların korsan uygulamaları etkinleştirmenin yollarını ararken “Windows + R” kısayol tuşuna basarak Windows Çalıştır iletişim kutusunu açmaları, PowerShell’ı başlatmaları ve videoda vurgulanan komutu çalıştırmaları için sözlü ve görsel olarak yönlendirildiği ClickFix’in yeni bir tırmanışını temsil ediyor.

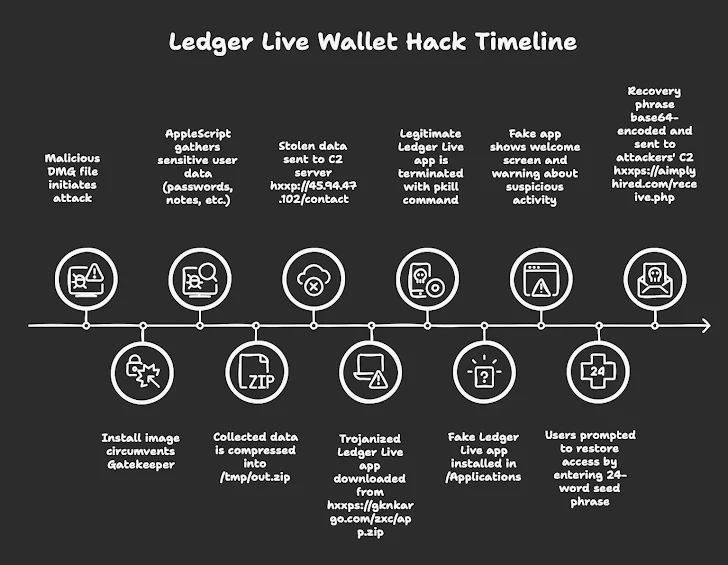

Ayrıca, Ledger Live uygulamasının klonlanmış bir sürümünü kullanan dört farklı kötü amaçlı yazılım kampanyasının keşfi de bu bulguları takip ediyor. Bu saldırılar, hassas verileri, özellikle tohum ifadelerini çalmak amacıyla Ledger Live’ın trojanlaştırılmış bir sürümünü indirmek için AppleScript’i başlatan kötü niyetli DMG dosyalarından yararlanıyor. Uygulama açıldığında, kullanıcılara iddia edilen bir hesap sorunu ve kurtarma için tohum ifadesine ihtiyaç duyulduğu uyarısı verilir ve girilen tohum ifadesi saldırgan kontrolündeki bir sunucuya gönderilir.

Bu içeriklerin yanı sıra, saldırganların Ledger Live kullanıcılarını hedefleyen macOS infostealer kampanyaları hakkında bilgi veren Jamf tarafından bu ay açıklanan PyInstaller ile paketlenmiş ikili dosyalar aracılığıyla infostealer’ları bırakmak için PyInstaller’ı kullandıkları ortaya çıktı. Bu kampanyalar, Ledger Live kullanıcılarını hedefleyen macOS infostealer kampanyalarıyla örtüşmektedir. Bu tür saldırılar, Ledger Live kullanıcılarının hedeflenmesiyle ilgili olarak karanlık web forumlarında artan bir konuşma olduğunu ve saldırganların Ledger Live’a olan güveni istismar etmeye devam edeceğini belirtmektedir.

Bu teknolojik tehditlerin artmasıyla birlikte, bilinçli ve dikkatli olmak her zamankinden daha önemli hale gelmektedir. Saldırganların kullandığı yeni taktikler hakkında bilgi sahibi olmak ve güvenlik önlemlerini sürekli güncellemek, kişisel ve kurumsal verilerin güvenliğini sağlamak adına hayati önem taşımaktadır. Siz bu konuda ne düşünüyorsunuz? Güvenlik önlemleri konusunda neler yapıyorsunuz? Bu konudaki düşüncelerinizi bizimle paylaşmaktan çekinmeyin.