Windows Server 2025’te Kritik dMSA Güvenlik Açığı, Active Directory’nin Tehlikeye Atılmasına Neden Oluyor

Windows Server 2025’te gösterilen bir ayrıcalık yükseltme hatası, saldırganların Active Directory (AD) içindeki herhangi bir kullanıcıyı tehlikeye atmasını mümkün kılıyor. Akamai güvenlik araştırmacısı Yuval Gordon, “Saldırı, Windows Server 2025’te tanıtılan ve varsayılan yapılandırmayla çalışan, uygulanması oldukça basit olan Delegated Managed Service Account (dMSA) özelliğini kullanıyor” dedi. Bu sorunun çoğu AD’ye güvenen organizasyonları etkilediği belirtiliyor. İncelediğimiz ortamların %91’inde, bu saldırıyı gerçekleştirmek için gerekli izinlere sahip olan etki alanı yöneticileri grubu dışındaki kullanıcılar bulduk. Saldırı yolunu dikkate değer kılan şey, mevcut bir eski hizmet hesabından geçişe izin veren Delegated Managed Service Accounts (dMSA) adlı yeni bir özelliği kullanmasıdır. Bu özellik, Kerberoasting saldırılarını hafifletmek için Windows Server 2025’te tanıtılmıştır.

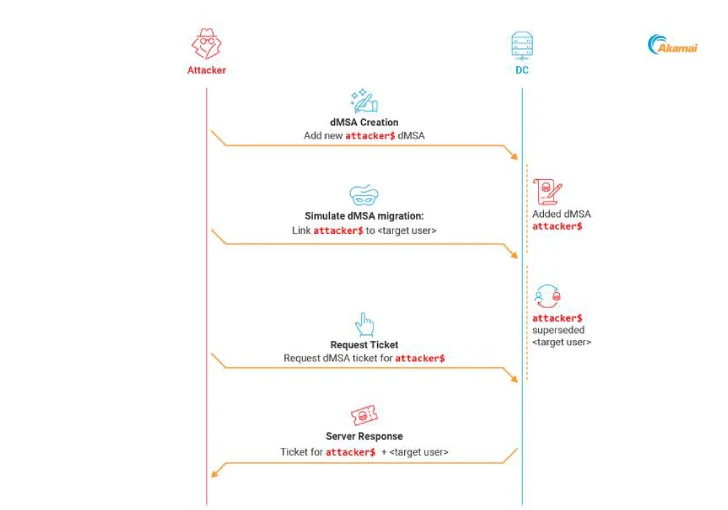

Bu saldırı tekniği, web altyapısı ve güvenlik şirketi tarafından BadSuccessor adı verilmiştir. Microsoft belgelerinde, “dMSA, bunları bağımsız bir hesap olarak oluşturmak veya mevcut bir standart hizmet hesabını değiştirmek için kullanıcıların izin verir” diyor. “Bir dMSA, mevcut bir hesabı geçtiğinde, kimlik doğrulama için bu hesabın şifresini kullanan kimseye erişimi engellenir.” Bu izinler transferi, hesaplar arasında potansiyel bir ayrıcalık yükseltme senaryosuna kapı açabilir. Bu da, dMSA geçiş sürecini taklit ederek, herhangi bir kullanıcıyı, hatta etki alanı yöneticilerini bile tehlikeye atarak benzer ayrıcalıklara sahip olabilir ve böylece organizasyonun Windows Server 2025 etki alanının hiç dMSA kullanmasa bile tüm etki alanını ihlal edebilir.

Akamai, bulguları 1 Nisan 2025’te Microsoft’a bildirdi ve teknoloji devi sorunu ciddi bir şiddet olarak sınıflandırdı ve başarılı bir sömürü için saldırganın belirli izinlere sahip olması gerektiğinden dolayı hemen hizmet verme barını karşılamadığını belirtti. Ancak, bir yama şu anda çalışmaların devam etmektedir. Saldırı için hemen bir çözüm olmadığından, organizasyonlara dMSA oluşturma yeteneğini sınırlamaları ve mümkün olduğunca izinleri sıkılaştırmaları önerilmektedir. Akamai ayrıca, dMSA oluşturabilen tüm varsayılan olmayan prensipleri sıralayabilen bir PowerShell betiği yayınlamıştır.

Bu güvenlik açığı, herhangi bir OU’da CreateChild izinlerine sahip olan herhangi bir kullanıcının, etki alanındaki herhangi bir kullanıcıyı tehlikeye atma ve DCSync saldırılarını gerçekleştirmek için kullanılan Replicating Directory Changes ayrıcalığını kazanma olasılığını tanıtan önceden bilinmeyen ve yüksek etkili bir kötüye kullanım yolunu tanıtıyor. Bu konuda ne düşündüğünüzü duymak isteriz. Sizce bu tür güvenlik açıkları nasıl önlenebilir ve şirketler bu tür saldırılara karşı nasıl daha iyi korunabilir? Bu konudaki görüşlerinizi bizimle paylaşmaktan çekinmeyin.