NTLM Relay Saldırılarını Varsayılan Olarak Azaltma

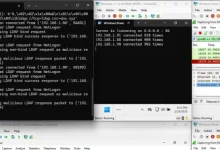

Microsoft’un yayınladığı güncelleme ile Exchange Server’da varsayılan olarak Genişletilmiş Koruma için Kimlik Doğrulama (EPA) özelliğinin etkinleştirilmesi, NTLM relay saldırılarına karşı önlem alınmasını sağladı. Windows Server 2025’in çıkışıyla birlikte Azure Directory Certificate Services (AD CS) ve LDAP’ta da benzer güvenlik iyileştirmeleri yapılarak NTLM relay saldırılarına karşı risk azaltıldı. NTLM relay saldırıları, kimlik ihlali sağlayan tehdit aktörleri tarafından sıkça kullanılan bir saldırı yöntemidir. Bu saldırılar, kurbanı bir hedefe kimlik doğrulaması yapmaya zorlayarak ve kimlik doğrulamasını savunmasız bir hedefe ileterek gerçekleştirilir. Bu saldırıları durdurmanın önemli bir yolu, EPA veya diğer kanal bağlama mekanizmaları aracılığıyla hizmetleri varsayılan olarak güvenli hale getirmektir. Microsoft, NTLM relay saldırılarını önlemek için AD CS, LDAP ve Exchange Server için EPA’yı etkinleştirmek için rehberler yayınlamıştır. Ancak, bu önlem ağ yöneticisinden manuel müdahale gerektirdiği için tüm ortamlarda uygulanması mümkün olmayabilir. Bu nedenle, NTLM relay korumalarını varsayılan olarak etkinleştirmek için çalışmalar yürütülmektedir.

NTLM relay saldırılarına karşı alınan önlemler, Exchange ve Windows ekipleri tarafından yapılan titiz çalışmaların bir sonucudur. Bu önlemler, Exchange Server 2019 CU14’te varsayılan olarak etkinleştirilen EPA ile gerçekleştirilen güvenlik odaklı varsayılan ayarlar ve Windows Server 2025’in bir parçası olarak AD CS ve LDAP için sağlanan güvenlik iyileştirmeleri ile NTLM relay saldırılarına karşı güçlü savunmaları zorunlu kılmaktadır. NTLM’nin geleceği konusunda yapılan çalışmalar, NTLM’nin gelecekte bir Windows sürümünde varsayılan olarak devre dışı bırakılmasına hazırlanılmasını ve Kerberos gibi modern kimlik doğrulama protokollerine geçilmesini önermektedir. Bu süreçte, NTLMv1’in kaldırıldığı ve daha yaygın olarak kullanılan NTLM v2’nin devre dışı bırakıldığı Windows Server 2025 ve Windows 11 24H2’deki gelişmeler dikkat çekmektedir. Ayrıca, yöneticiler artık SMB’yi NTLM’yi engellemek için yapılandırma seçeneğine sahiptir. Güvenliği varsayılan olarak sağlama yolundaki ilerlemeler, Microsoft’un Güvenli Gelecek İnisiyatifi prensipleriyle uyumlu bir şekilde gerçekleştirilmektedir. NTLM’nin varsayılan olarak devre dışı bırakılmasına doğru ilerlerken, Exchange Server, AD CS ve LDAP’da EPA’nın etkinleştirilmesi gibi hızlı ve kısa vadeli değişiklikler, kullanıcıları gerçek dünya saldırılardan koruyarak ‘varsayılan olarak güvenli’ bir duruşu pekiştirmektedir. Desteklenen sürümlerde daha fazla güvenli varsayılan NTLM sıkılaştırma önlemlerine yatırım yapmaktan memnuniyet duyuyoruz.

Bu teknolojik gelişmeler, siber güvenlik alanında atılan adımların önemini ve kullanıcıların dijital güvenlik konusundaki farkındalığını artırarak, daha güvenli bir dijital geleceğe doğru ilerlememize yardımcı olmaktadır. Peki, sen bu konudaki gelişmelere nasıl bakıyorsun? Dijital güvenlik konusunda neler yapılabileceği hakkında senin düşüncelerin nelerdir?